3 vecteurs d'attaques

Les attaques satellitaires se distinguent fondamentalement du pentest traditionnel de par leur surface d'attaque unique, organisée autour de trois points d'entrées critiques:

1. Les infrastructures terrestres (Ground Segment)

Les stations sol représentent le maillon le plus vulnérable de la chaîne. Ces infrastructures incluent les centres de contrôle, les antennes de communication, et les systèmes de gestion des missions. Contrairement aux satellites en orbite, ces systèmes sont directement accessibles via Internet et souffrent des mêmes vulnérabilités que les infrastructures IT classiques, phishing, exploitation de CVE, accès non autorisés etc...

2. Les satellites eux-mêmes (Space Segment)

Les satellites présentent des défis uniques pour le pentest. Ils fonctionnent avec des systèmes embarqués souvent obsolètes, sans possibilité de mise à jour rapide, et dans un environnement hostile (radiations, contraintes thermiques). Les protocoles de communication utilisés (CCSDS, propriétaires) sont souvent mal documentés et peu sécurisés.

3. La chaîne d'approvisionnement (Supply Chain)

Il s'agit d'un aspect souvent négligé, la supply chain satellitaire implique de nombreux sous-traitants et intégrateurs. Des composants COTS (Commercial Off-The-Shelf) malveillants peuvent compromettre un satellite entier via l'attaque "SpyChain".

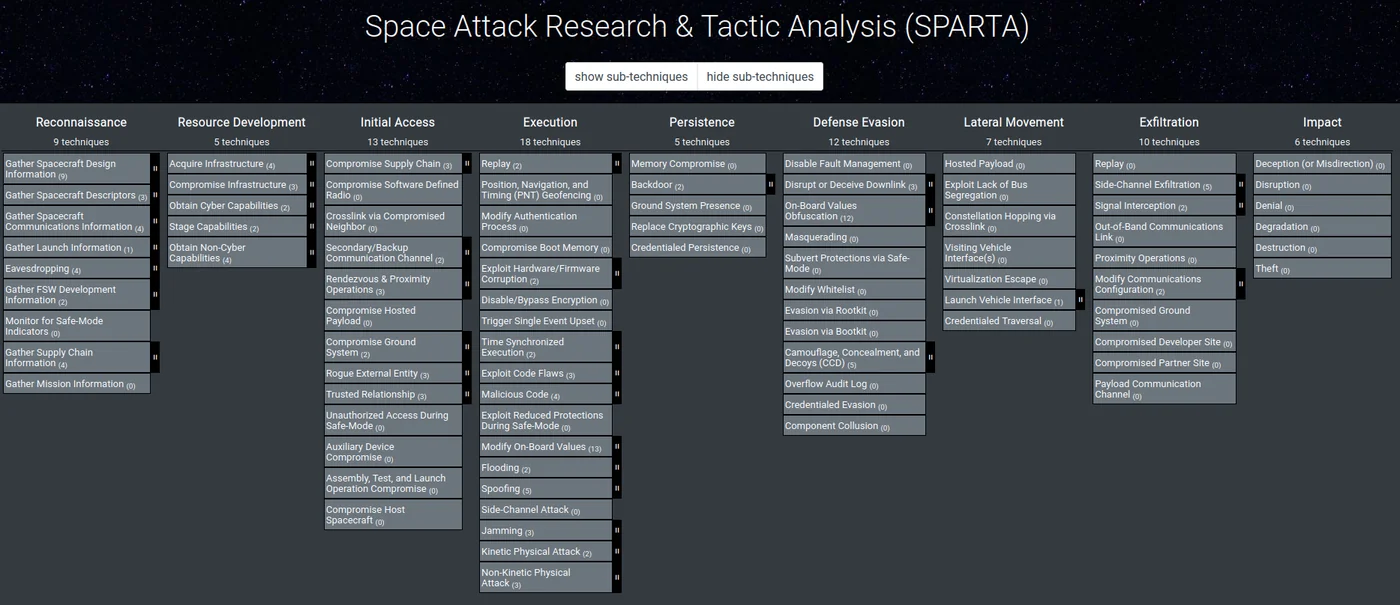

Afin de mieux comprendre et classifier les menaces pesant sur les systèmes spatiaux, la matrice SPARTA (Space Attack Reaserch and Tactic Analysis) développée par The Aerospace Corporaton, répertorie l'ensemble des tactiques, techniques et procédure (TTP) utilisées par les attaquants dans le domaine spatial. Comparable au cadre MITRE ATT&CK mais spécifiquement dédié au mission spatiales. La matrice SPARTA constitue une base de connaissances non classifiée détaillant les comportement adverse et les action possibles tout au long du cycle de vie d'une attaque contre un satellite ou un système spatial.

Les différentes attaques

Les attaques les plus couramment utilisées sont les suivantes :

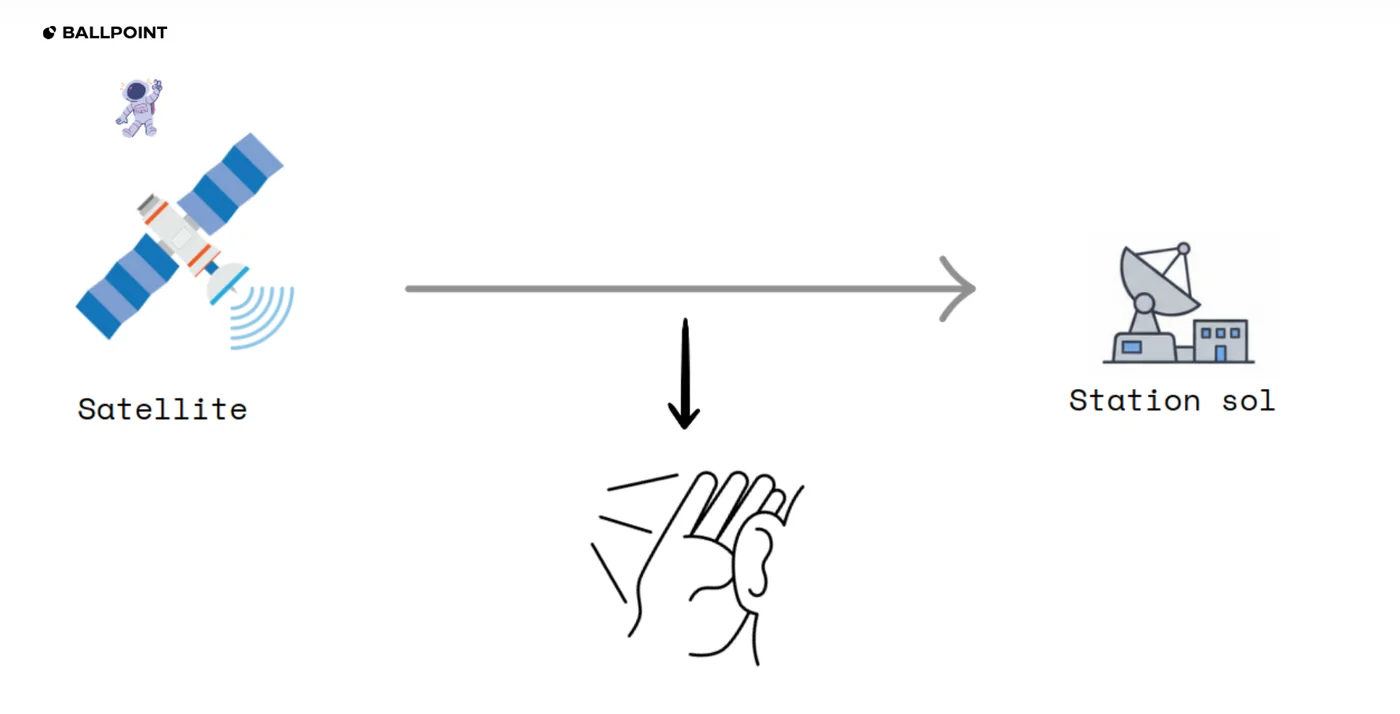

1. Eavesdropping

L'eavesdropping sur satellites signifie qu'il est possible d'écouter ou d'intercepter à distance les communications qui passent entre un satellite et une station au sol. Ces communications utilisent des ondes radio dans des fréquences variées, entre 30 MHz et 60 GHz.

Des personnes malveillantes peuvent utiliser des appareils comme des radios logicielles (SDR) ou d'autres matériels spécialisés pour capter ces signaux radio. Une fois captés, ils peuvent récupérer des données échangées, comme des messages, des appels ou des informations Internet, surtout si ces communications ne sont pas bien protégées ou chiffrées.

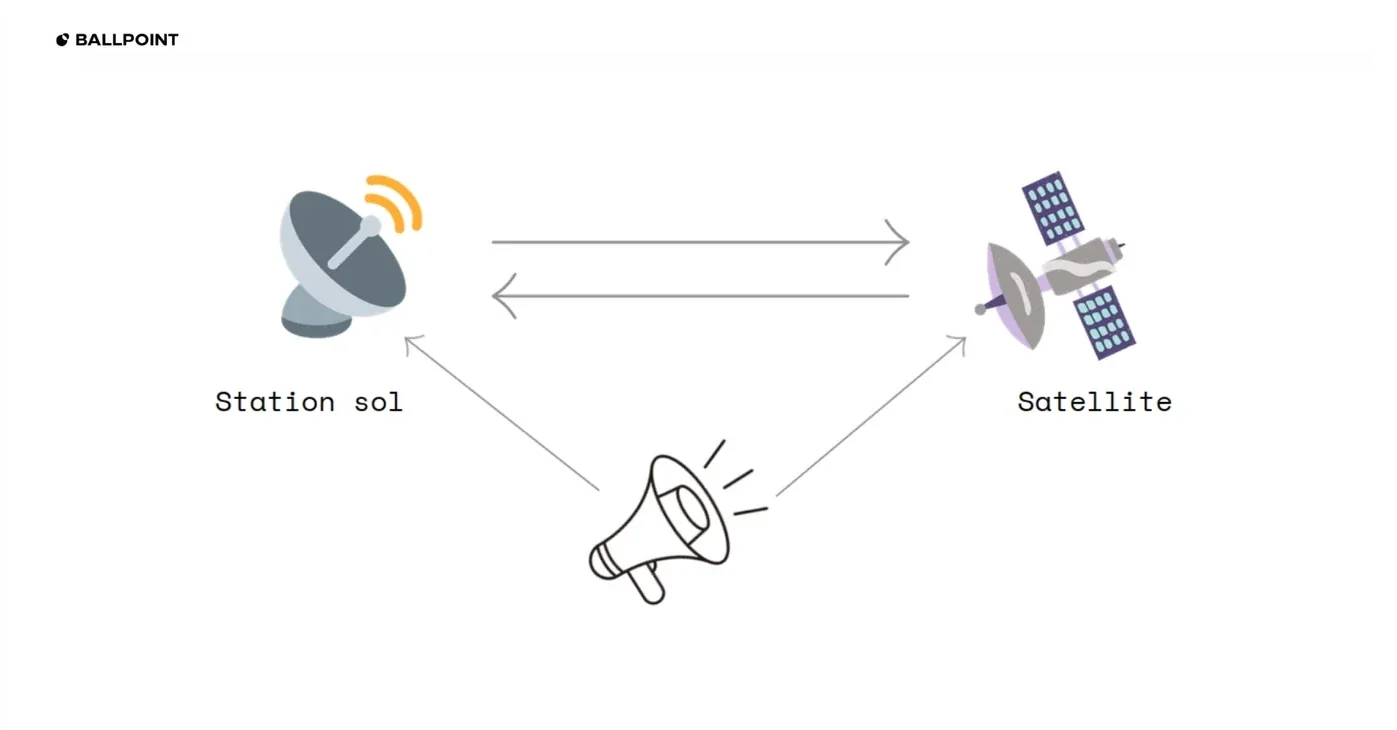

2. Jamming

Cette attaque vise a perturber ou interrompre les communications de radiofréquences d'un satellite en saturant les canaux avec des signaux parasites.

Imaginez une conversation sur Teams ou autre, dans laquelle une personne crie très fort et couvre la voix des autres. Cela rend la communication impossible. De même, le jamming en satellite envoie des signaux parasites forts qui saturent les canaux empêchant le satellite de communiquer normalement.

3. Spoofing

Il s'agit d'une attaque consistant à générer et transmettre de faux signaux imitant des signaux satellites légitimes (souvent GPS ou GNSS), dans le but de tromper un récepteur ciblé.

C'est une technique sophistiquée d'usurpation de positionnement par la génération de signaux falsifiés qui induisent les récepteurs en erreur, avec des conséquences majeures pour la sécurité des systèmes spatiaux et terrestres dépendants du positionnement satellitaire.

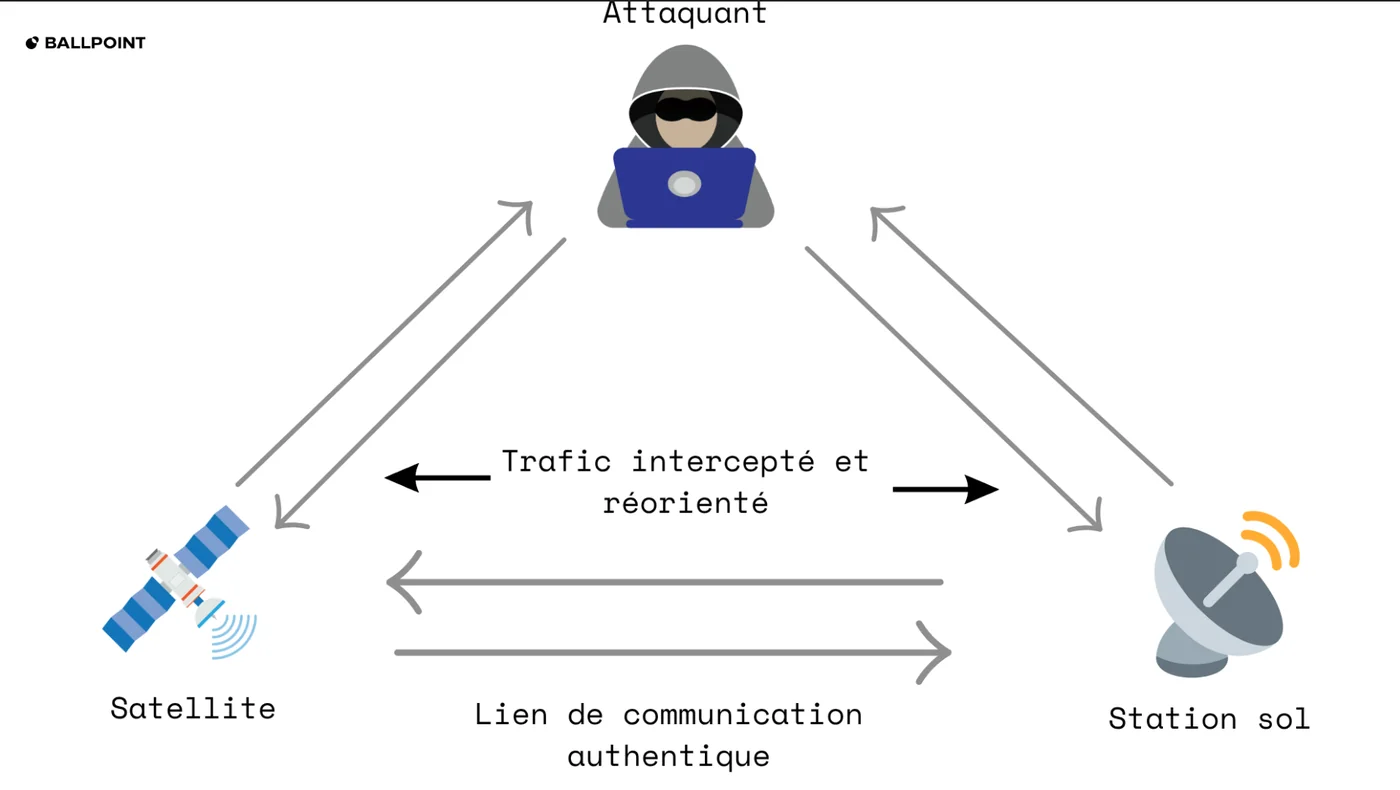

4. Attaques de type Man-in-the-Middle (MitM)

Les attaques Man-in-the-Middle consistent à intercepter et potentiellement modifier les communications échangées entre deux parties légitimes, par exemple entre une station sol et un satellite ou un utilisateur final.

Cette campagne d'interception permet à l'attaquant d'espionner les données, d'injecter des contenus malveillants ou de manipuler les commandes envoyées.

Cette partie présente quelques-unes des attaques les plus courantes ciblant les systèmes spatiaux, mais elle ne constitue qu'un aperçu limité face à la diversité et la complexité croissante des menaces cyber auxquelles sont exposés satellites et infrastructures associées. Sur les différents types d'attaques possibles, le segment sol reste le maillon faible le plus vulnérable.

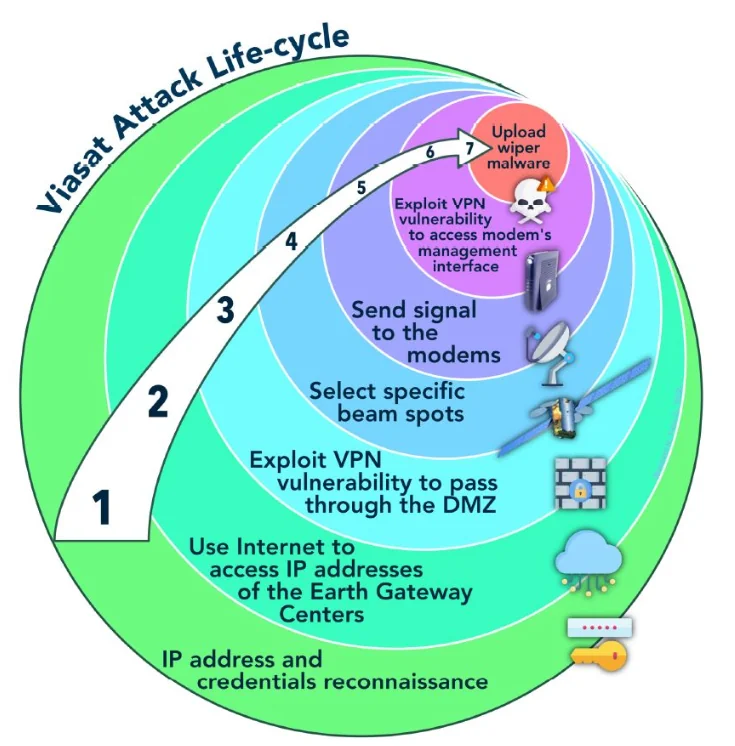

Cas d'exemple : Viasat

L'attaque de 2022 visant Viasat KA-SAT illustre parfaitement ces vulnérabilités. Les attaquants ont compromis une station sol en Italie à Turin via une vulnérabilité dans un dispositif Fortinet, puis ont utilisé l'infrastructure satellitaire comme vecteur de propagation pour déployer le malware "AcidRain" sur des milliers de modems clients.

- Phase 1 : Reconnaissance des adresses IP et identifiants

- Phase 2 : Accès aux passerelles terrestres

- Phase 3 : Exploitation VPN

- Phase 4 : Séléction des faisceaux

- Phase 5 : Envoi de signaux malveillants

- Phase 6 : Accès aux interfaces de gestion

- Phase 7 : Déploiement du wiper AcidRain

La phase de reconnaissance dans l'attaque de Viasat KA-SAT constitue la raison principal permettant aux attaquants d'avoir un accès initial . Lors de la présentation à la DEF CON 31 de Mark Colaluca et Nick Saunders (experts Viasat ayant enquêté sur l'incident), l'attaque a exploité deux set distincts d'identifiant compromis qui proviennent soit :

- Du leak Fortinet de 2021 : 500 000 credentials VPN divulgués, dont 7,96% concernaient l'Italie.

- Et/ou exploitation de CVE-2018-13379 : vulnérabilité FortiOS permettant d'extraire les credentials directement depuis les systèmes non patchés.

Les identifiants ont été utilisés pour:

- Premier set : identifiants VPN Fortinet pour l'accès initial.

- Second set : identifiants pour pivoter vers les serveurs de gestion ("management servers").

L'accès initial des attaquants a transité par Internet en exploitant une faille dans les VPN Fortinet sécurisant l'ensemble de l'écosystème Skylogic/KA-SAT depuis les serveurs de gestion centraux jusqu'aux stations de transmission terrestres (gateways), en passant par les modems résidentiels. Ruben Santamarta, confirme que cette vulnérabilité dans les appliances Fortinet constituait le point d'entrée pivotal permettant de compromettre toute la chaîne de commandement et de contrôle.

Viasat indique que les attaquants ont transité par Internet pour pénétrer l'infrastructure en ciblant spécifiquement les équipements VPN Fortinet qui sécurisent tous les éléments critiques de la chaîne les serveurs administratifs de Skylogic, les passerelles terrestres (gateways) reliant les satellites à Internet, et les modems clients Surfbeam2 distribuant la connectivité aux utilisateurs finaux.

Les investigations forensiques post-incident, ont révélé que les attaquants ont exploité une erreur de configuration dans l'équipement VPN Fortinet pour contourner les protections périmètriques et accéder directement au réseau de gestion interne (trusted management segment) du système KA-SAT, normalement protégé et isolé d'Internet.

Bien que Fortinet ait publié un correctif de sécurité pour combler cette faille, rien ne confirme que Skylogic l'ait appliqué à ses infrastructures. Cette négligence présumée aurait permis aux attaquants d'exploiter le VPN vulnérable et non mis à jour pour pénétrer, depuis l'Internet public, les stations terrestres (Gateway Earth Stations) ou les serveurs point de présence (POP) gérés par Skylogic.

Les attaquants ce sont déplacé latéralement à travers ce réseau de gestion de confiance vers un segment de réseau spécifique utilisé pour gérer et exploiter le réseau de modems.

Cet accès a permis aux attaquants de contourner la DMZ et d'accéder réseau intranet satellitaire en mode bent-pipe. C'est-à-dire relayant simplement les données sans traitement local, normalement réservé aux administrateurs autorisés. Cette architecture a permis aux attaquants de pénétrer jusqu'aux modems finaux SurfBeam2 des utilisateurs.

L'attaque n'a pas affecté l'ensemble des modems Viasat du réseau KA-SAT, mais uniquement une sélection géographique précise. Cette sélectivité est rendue possible par l'architecture multi-faisceaux (multi-beam) du satellite depuis les stations terrestres (Gateway Earth Stations), les opérateurs peuvent activer ou désactiver individuellement chacune des 82 cellules géographiques (spot beams) couvrant l'Europe et le bassin méditerranéen. les attaquants ont donc délibérément choisi les zones géographiques dont les modems seraient infectés par les commandes contenant le wiper AcidRain.

Les attaquants se sont déplacé latéralement à travers ce réseau de gestion de confiance vers un segment réseau spécifique utilisé pour gérer et exploiter le réseau, puis ont utilisé cet accès réseau pour exécuter des commandes de gestion légitimes et ciblées sur un grand nombre de modems résidentiels simultanément.

Plus précisément, ces commandes destructrices ont écrasé des données clés dans la mémoire flash des modems, rendant les modems incapables d'accéder au réseau, mais pas définitivement inutilisables.

Les attaquants ont détourné l'infrastructure légitime de distribution de mises à jour du réseau KA-SAT, transformant le système de gestion officiel en vecteur d'attaque de la chaîne d'approvisionnement (supply-chain attack). Cette compromission a permis la diffusion massive d'un malware destructeur spécialement développé pour cibler l'architecture MIPS des modems et routeurs satellites.

L'attaque Viasat est donc un cas d'école d'attaque du ground segment qui a simplement exploité le satellite comme infrastructure de diffusion légitime pour maximiser l'impact géographique et la scalabilité de l'attaque destructrice.

Ressource intéressantes