Je suis Loup, pentester en alternance chez Ballpoint, et en master cybersécurité à l’ESGI depuis début septembre. Avant de rejoindre Ballpoint, je voulais monter en compétences en autonomie, grâce à la plateforme Hack the Box et HTB Academy. Je me suis donc engagé pour la certification qui me permettait le plus de progresser, qui commence à être bien reconnue dans les milieux techniques, et respecterais mon budget étudiant : la CPTS.

Je souhaitais faire un retour du point de vue d’un étudiant relativement novice, la plupart des retex existants provenant de pentesters déjà confirmés.

La CPTS (Certificate Penetration Tester Specialist) est proposée par Hack The Box Academy, plateforme du groupe Hack The Box, connu pour son contenu CTF et de formation à tous niveaux depuis plusieurs années. Le contenu aborde une large variétés de sujets techniques :

- Introduction au pentest (méthodologie, concept, vocabulaire)

- Reconnaissance

- Exploitation d’applications web

- Attaque d’hôtes Linux & Windows

- Escalade de privilèges Linux & Windows

- Exploitation manuelle et automatisée

- Pivot et mouvement latéral entre différents réseaux internes

- Active directory énumération, abus et exploitation

- Post-exploitation et pillage

- Documentation et rédaction de rapport

- Différences entre les types d’audits

Bien que certains de ces termes peuvent sembler complexe à des profils débutants comme le mien au démarrage, le format proposé par Hack The Box garantit un apprentissage « en douceur», avec des exercices pratiques réguliers pour s’assurer la compréhension du cours.

Afin de pouvoir passer l’examen, le candidat doit compléter les modules faisant partie du « Job Path Penetration Tester» disponible sur la plateforme. Les cours sont actuellement composé de 28 modules de taille variables, découpés par thématiques, avec certains modules dédiés a un type d’attaque, par exemple le module web « Local File Inclusion», exclusivement en anglais, et aucun support audio n’est disponible .

Les modules sont découpés en pages, qui abordent une notion / un concept de la thématique. La plupart des pages se terminent par des questions à compléter, nécessaires pour la complétion des modules. Généralement, ces question concernent une instance , hébergée par Hack The Box, qui est vulnérable et permet d’appliquer les concepts abordés manuellement, avec les solutions (commandes) disponibles dans le cours.

En complément, la majorité des modules se concluent avec un à trois « skill assessment » , instances vulnérables aux attaques expliquées durant le modules, cette fois-ci sans les solutions, afin de vérifier la compréhension du sujet et éviter une chaîne de Ctrl+C / Ctrl+V .

Parcours Personnel

Scolairement, je dispose d’un bachelor Administrateur système et réseaux, réalisé en alternance, qui m’a fourni les bases en réseaux et système pré requises aux modules (HTB Academy dispose cependant d’un autre parcours de modules afin de fournir ces bases aux débutants )

Avant de démarrer la CPTS, je m’étais principalement initié à la sécurité offensive avec la plateforme principale de Hack the box , faisant les box de difficulté easy, medium et hard qui sortent de façon hebdomadaire.

Les faire en autonomie totale n’est pas obligatoire, encore plus pour les premières, où il faut assimiler une phase « apprendre à chercher» en plus du challenge qu’est la box en elle-même .J’ai également participé à quelques CTF en équipe et assisté régulièrement aux meetups de la communauté HTB France, organisés toutes les deux semaines, qui inclut notamment des guides d’anciennes box, des démos d’outils liés à la cybersécurité et des retex.

Étant en année de césure, j’ai eu l’occasion de consacrer un temps conséquent aux modules,environ 8h par jour, 5/6 jours par semaine, avec une complétion de la totalité du parcours en 3 mois et demi. Je ne recommande pas particulièrement ce rythme assez soutenu, qui peut mener à survoler certains « détails» après 6-7h qui peuvent faire perdre du temps le jour J. Comme pour beaucoup, le module « Active Directory enumeration and attack» a été le plus complexe pour moi, lié à la quantité d’information incluse ainsi que les prérequis Windows & Powershell à maitriser pour ce module.

Préparation complémentaire

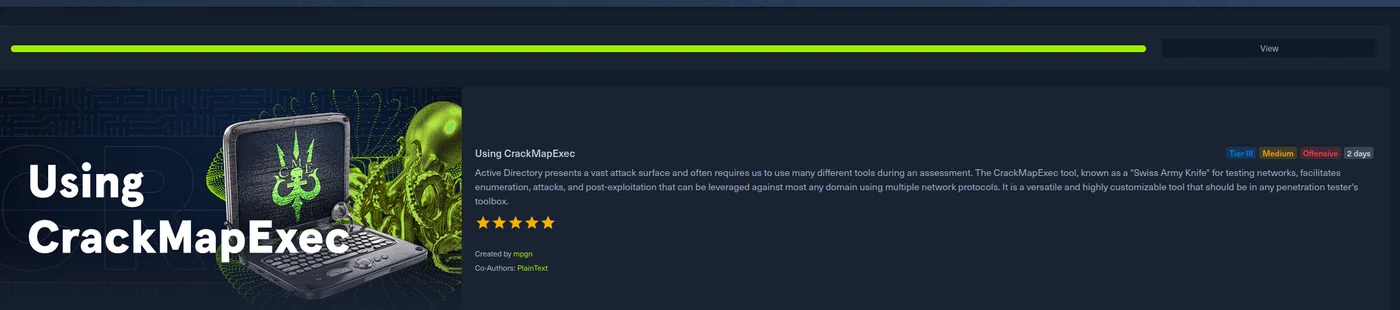

En plus de ceux requis, j’ai ajouté à ma liste le module « Using crackmapexec», (la version maintenue est netexec, mais les commandes du module restent valables, avec beaucoup d’ajouts d’options). Il s’agit d’un outil permettant d’exécuter un large panel d’attaques liées à l’active directory (et plus encore) depuis Linux. Il s’appuie sur les scripts d’Impacket, mais apporte également ses propres fonctionnalités.

La complétion de certains prolabs proposés par HTB est également un avantage. Dante et Zéphyr m’ont permis de m’entraîner à travailler dans des environnements complexes, à travers plusieurs pivots et rencontrer un certains nombre de limitations liées à des contraintes réseaux et à les surpasser. Dante est un lab orienté web/ local escalation tandis que zéphyr est plutôt orienté AD, permettant de cibler les compétences que l’on souhaiter développer. Bien que certaines attaques de ces environnement ne soit pas expliquée dans les cours, cela challenge également notre capacité à chercher en ligne des informations face à des technologies / vecteurs d’attaque inconnus.

Plus que les connaissances pures, la méthodologie et la mentalité « think out of the box» prime pour la réussite de ces prolabs. Ils m’ont permis de gagner en confiance et de ne pas bloquer à plusieurs reprises durant l’examen.

L'examen

Le format de l’examen est de 10 jours, sans surveillance et sans restrictions de ressources / outils (hors aide humaine extérieure qui est proscrite). Lors de l’achat d’un voucher, deux tentatives sont incluses. Une fois le premier passage complété, HTB fait un retour sous 21 jours ouvrés maximum. La durée d’attente n’a aucun lien avec le résultat, les retours sont fournis par « lots » à intervalles réguliers.

Dans le cas d’un échec, l’examinateur HTB fait un retour sur le rapport fourni, et une liste de conseils / modules à réviser avant de retenter l’examen, qui doit être démarré dans un délai de 10 jours après avoir reçu le résultat.

Il ne faut cependant pas espérer d’indice si vous êtes bloqués, les conseils restent génériques afin d’améliorer votre méthodologie / votre état d’esprit pour votre seconde tentative. Sans pouvoir rentrer dans les détails, deux conseils qui reviennent régulièrement dans les modules deviennent cruciaux durant l’examen : « enumerate everything » et «be flexible on your tooling». Il peut arriver de « dérouler le fil» de l’exploitation, mettant les informations bout-à-bout,et rencontrer un mur à cause d’un outil qui ne retourne pas la bonne sortie. Lorsque plusieurs éléments s’emboîtent, il est toujours bon d’essayer une seconde méthode / outil avant d ‘abandonner la piste ;)

En plus d’un minimum de flags à trouver durant d’examen, il faut également fournir un rapport de qualité commerciale dans la même période. L’avant dernier module du cours est dédié à ce rapport et est très complet sur les attentes.

De plus, l’outil Sysreptor inclut un modèle pour cet examen, facilitant grandement sa rédaction. Entre autre, le rapport doit contenir un « rapport exécutif», conçu pour être lu par un public non technique, afin d’avoir une vue d’ensemble des problèmes et des axes d’amélioration, un guide pas à pas pour chaque compromission de domaine, de façon à être reproductible par un technicien de l’entreprise, et une partie détaillant chaque vulnérabilité trouvée, son impact, et comment y remédier. Même si vous ne parvenez pas à atteindre le nombre de flags requis pour passer l’examen, je vous conseille de faire un rapport avec ce qui a été trouvé. Cela permet de réduire le risque d’échouer la seconde fois à cause d’un rapport ne correspondant pas aux standards attendus.

Niveau difficulté, les machines seraient individuellement plutôt des médiums, avec une ou deux hard selon mon expérience. Quelqu’un en mesure de faire des box médiums sur la plateforme principale en quelques heures et qui à une bonne prise de notes durant les cours devrait pouvoir réussir l’examen. Les points de blocages sont normaux, j’ai moi-même perdu plus de 4 jours sur certains flags, me faisant manquer de temps pour mon premier passage. L’échec de la première tentative ne doit pas être une honte, le second passage est inclus par HTB pour une bonne raison. Il est facile de tomber dans des « rabbits holes» , fausses pistes laissées plus ou moins volontairement pour se rapprocher d’un environnement réel, où tout élément exploitable en théorie ne mène pas toujours à une escalade de privilèges. Le lab peut également être instable par moment, relancer deux fois une commande ou réinitialiser l’instance quand il y a une suspicion de vulnérabilité peut être salvateur.

Prise de Notes

Personnellement, j’ai utilisé Obsidian pour la prise de note . Si vous avez tendance à prendre des capture d’écrans souvent, je vous conseille néanmoins CherryTree qui permet de mieux les organiser. J’ai employé une organisation simple : 1 fichier = 1 module (attention à certains modules comme « Active directory enumeration and attacks» qui pourraient ramer à l’ouverture si non séparé en plusieurs fichiers), ainsi qu’un fichier à part pour les solutions des skills assessments et les « tips » découvert durant les skill assessments pour régler certains bugs ou noter des dysfonctionnement de certains outils / versions.

Tips

Modules

- Ne rien négliger dans la prise de notes : tout élément mentionné dans les modules peut être utile, que ce soit à l’examen ou plus tard en pentest

- Penser à inclure les liens menant à des ressources annexes : vous pouvez vous faire un dossier CPTS dans vos favoris pour les rassembler.

- Lorsque le module vous offre plusieurs méthodes à tester, faites en un maximum. Cela habitue à être flexible sur le tooling.

- Fixez vous des objectifs : ex minimum 6h par semaine, 3 module par mois ....

- N’hésitez pas à demander de l’aide : des discords, reddits existent si une explication n’est pas claire pour vous. Il n’y a pas de honte à avoir, tout le monde a trébuché avant de savoir courir.

- Utiliser sa propre VM avec exegol : durant l’examen la pwnbox proposée par HTB ne dure pas les 10 jours de l’examen, en faisant un choix risqué pour pouvoir réutiliser des éléments dans le rapport. Le mieux à mes yeux est d’héberger une VM ubuntu sur son propre PC avec Virtualbox et d’y installer Exegol, wrapper de conteneur dédié pour le pentest, dont le guide d’installation est disponible ici. Utiliser cette solution durant les cours permet de s’habituer à l’environnement et d’être prêt pour l’examen.

Examen

- Énumérer toutes les cibles que vous pouvez trouver avant, pendant et après la compromission d’une machine (dans le respect de la lettre d’engagement fournie au début de l’examen)

- Utiliser sysreptor en auto-hébergé pour le rapport : Certaines parties sont déjà complétées, avec la formulation et les sections attendues déjà en place. J’ai privilégié la version auto-hébergée afin d’éviter de subir une maintenance, ainsi que pouvoir travailler dessus hors-ligne. Avec exegol sur une VM docker est déjà installé, rendant l’installation restante minime.

- Éviter l’effet tunnel vision : Si vous êtes bloqués à une étape au delà de quelques heures, vérifiez les autre cibles / vecteurs disponibles.

- Varier les outils : Si une piste de plusieurs élément coupe court, tentez une autre approche pour obtenir le résultat. Certains outils sont peu maintenus, peuvent être sujets à des bugs, où la documentation peut être incomplète.

- Privilégiez les blocs de code (trois ` en markdown, utilisé par sysreptor) aux captures d’écrans en dehors des application webs et des sessions rdp, cela allégera grandement le fichier final (en dessous de 2 MO pour le mien)

- Tout prendre en notes , même les tests qui n’ont rien donné, afin d’éviter de refaire trois, quatre fois le même test. Cela permet également d’être sur d’avoir le nécessaire pour le rapport, évitant de devoir refaire la moitié du lab pour une commande lors de la rédaction du rapport.

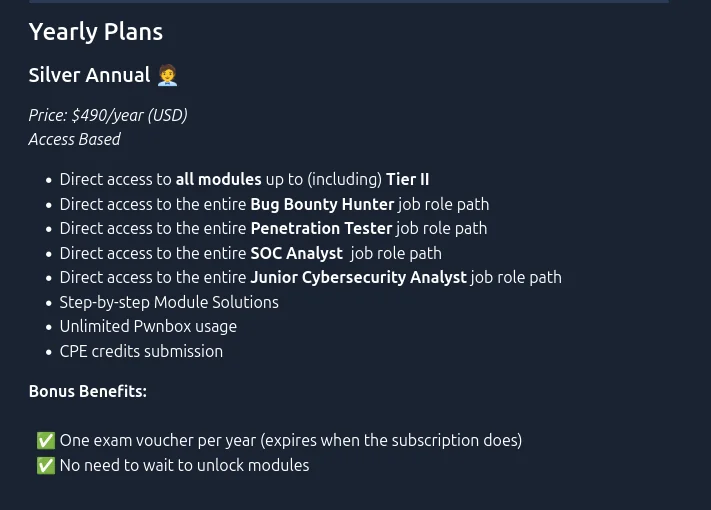

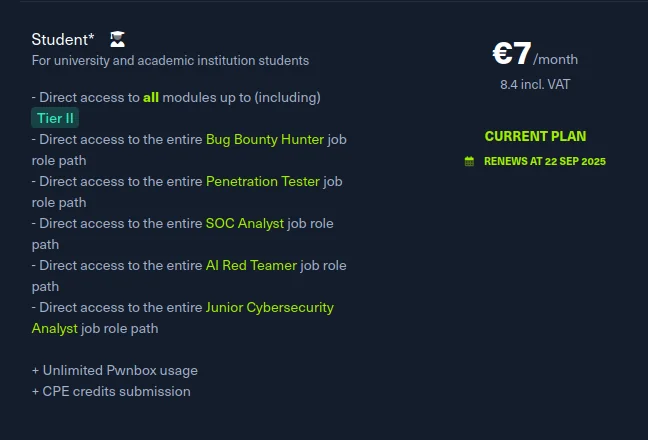

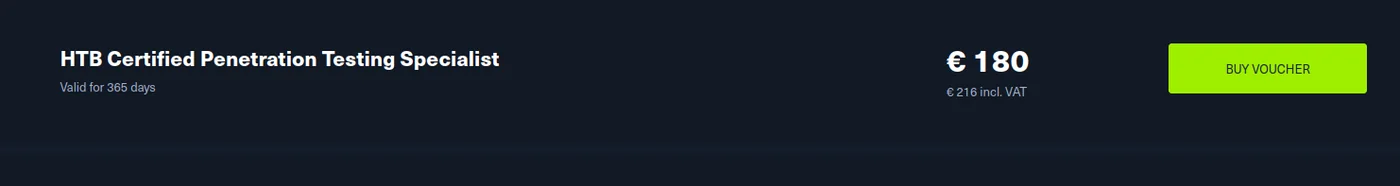

Prix

Grâce à mon adresse mail scolaire, j’ai eu la chance d’avoir eu accès à tous les modules requis pour 8,40€ TTC par mois . Le voucher (« ticket » pour accéder à l’examen, qui comprend les deux essais) est à 216€ TTC , ce qui fait un budget aux alentours de 250€ TTC pour un étudiant à mon rythme, ~ 275€ avec un rythme moins soutenu. Bien que cela reste une somme pour un étudiant, cette certification est bien plus accessible que son principal concurrent, l’OSCP (de 1 599 à 2000$), qui, selon les retours que j’ai pu avoir, est en dessous d’un point de vue technique et dont le rapport est plus CTF-like.

Dans le cas où vous n’êtes pas étudiant, l’option la plus intéressante selon moi est l’abonnement silver annual, donnant l’accès à 4 “job path“ ainsi qu’à leur examen sans surcout supplémentaire pour ~ 492€ TTC. Bien que doublant la somme investie, cela reste le plus intéressant par rapport à l’achat direct de “cube“, la monnaie interne à HTB., qui coute 488€ pour n’avoir que les modules de la CPTS avec le voucher. Ici il est possible de faire les cours pour 4 certifications et d’avoir 1 voucher pour la CJCA (certification de niveau débutant) et 1 voucher au choix entre les 3 autres certifications.