Dans un monde de plus en plus digitalisé, la cybersécurité est devenue une priorité pour les entreprises, quelle que soit leur taille. Pourtant, malgré les avancées technologiques et les solutions de protection sophistiquées, une menace demeure omniprésente : le social engineering (ou ingénierie sociale). Contrairement aux attaques purement techniques qui exploitent des failles logicielles, le social engineering cible la psychologie humaine pour contourner les systèmes de sécurité.

Les PME, bien qu’elles investissent de plus en plus dans des solutions de cybersécurité, restent particulièrement vulnérables à ces attaques. Pourquoi ? Parce que la faille la plus exploitable dans un système informatique reste l’humain.

Qu'est ce que le social engineering ?

Le social engineering est une technique de manipulation psychologique utilisée par les cybercriminels pour tromper des employés et les inciter à divulguer des informations sensibles, exécuter des actions malveillantes ou fournir un accès à des systèmes sécurisés. Ces attaques jouent sur plusieurs facteurs : la confiance, l’urgence, ou encore la peur.

Les cybercriminels s’appuient souvent sur un principe fondamental : il est souvent plus facile de tromper une personne que de contourner un système de cybersécurité avancé

Exemples concrets de social engineering

1. Le phishing (hameçonnage)

L’attaque la plus répandue consiste à envoyer des e-mails frauduleux qui imitent des entreprises légitimes (banques, fournisseurs, administrations, etc.). Un simple clic sur un lien malveillant peut permettre aux hackers d’obtenir des informations confidentielles (identifiants, mots de passe, coordonnées bancaires).

💡 Exemple : Entre 2013 et 2015, un escroc lituanien a réussi à soutirer plus de 100 millions de dollars à Google et Facebook en envoyant de fausses factures prétendant provenir d'un fournisseur asiatique. Les deux géants de la technologie ont effectué les paiements sans se douter de la fraude.

🔗 En savoir plus sur le phishing

2. Le vishing (voice phishing)

Les cybercriminels utilisent le téléphone pour obtenir des informations sensibles en se faisant passer pour un collègue, un partenaire ou un prestataire informatique.

💡Exemple: En 2020, des attaquants se sont fait passer pour des représentants bancaires, appelant des victimes pour les informer d'une "activité suspecte" sur leur compte. Sous prétexte de sécuriser le compte, ils ont réussi à obtenir des informations personnelles et bancaires.

🔗 En savoir plus sur le vishing

3. Le baiting (appât numérique)

Les attaquants laissent intentionnellement des clés USB infectées dans des lieux stratégiques (parking, salle de réunion, open space) en espérant qu’un employé curieux les insère dans son ordinateur.

💡 Exemple : En 2016, une étude a montré que 48% des personnes qui trouvaient des clés USB les inséraient dans leur ordinateur, risquant ainsi d'exécuter des malwares

🔗 En savoir plus sur le baiting

4. Le spear phishing (hameçonnage ciblé)

C’est une forme de cyberattaque où les attaquants envoient des e-mails frauduleux spécifiquement conçus pour une personne ou une organisation particulière. Contrairement au phishing classique, qui cible un large public, le spear phishing repose sur des recherches approfondies sur la victime afin de rendre l'attaque plus crédible et efficace

💡 Exemple : En 2018, le groupe français Pathé a été victime d'une attaque de spear phishing. Des cybercriminels se sont fait passer pour des cadres supérieurs de l'entreprise et ont envoyé des e-mails aux responsables financiers, les incitant à transférer 19,2 millions d'euros vers des comptes frauduleux. Les e-mails semblaient authentiques, utilisant des adresses similaires à celles des dirigeants et un langage approprié, ce qui a trompé les employés concernés.

🔗 En savoir plus sur le spear-phishing

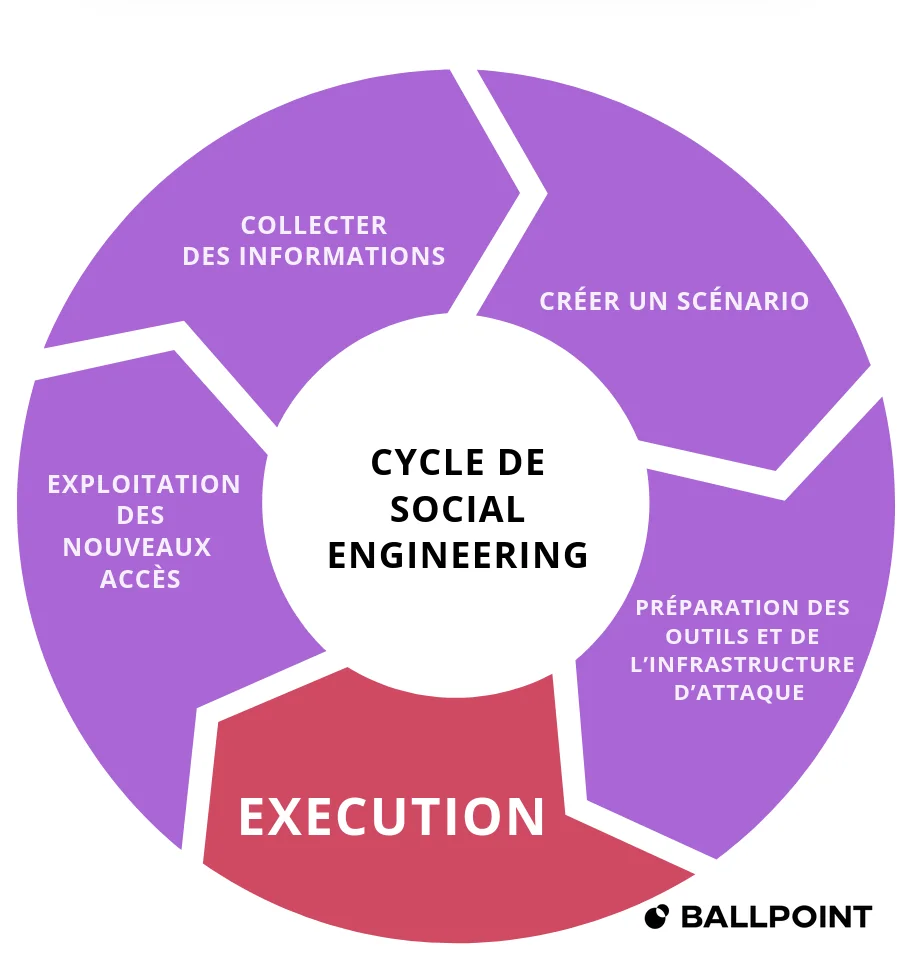

La chaîne d'attaque du social engineering

Pourquoi les PME sont elles des cibles privilégiées ?

Contrairement aux grandes entreprises qui disposent de services dédiés à la cybersécurité et de formations régulières pour leurs employés, les PME sont souvent moins préparées et plus vulnérables. Voici pourquoi :

- Manque de sensibilisation : Beaucoup d’employés ignorent les techniques de manipulation utilisées par les cybercriminels.

- Ressources limitées : Les PME n’ont pas toujours les moyens d’investir dans des solutions avancées de cybersécurité.

- Absence de protocoles stricts : Les procédures de validation des paiements ou des accès sont souvent plus souples, rendant les attaques plus faciles.

- Moins de supervision IT : Les PME ont rarement un service informatique dédié, et la surveillance des accès est parfois insuffisante.

- Croyance erronée : Beaucoup de dirigeants pensent que leur entreprise est "trop petite" pour intéresser les hackers. Pourtant, les PME sont souvent plus faciles à attaquer et constituent une porte d’entrée vers des partenaires plus importants.

Heureusement, il existe plusieurs bonnes pratiques pour réduire le risque :

Former et sensibiliser les employés : La meilleure défense reste la vigilance. Organiser des formations régulières et des simulations d’attaques (ex : faux e-mails de phishing) permet de renforcer les réflexes de sécurité.

Vérifier les demandes suspectes :

- Ne jamais fournir d’informations sensibles sans vérification préalable.

- En cas de demande urgente par e-mail ou téléphone, contacter directement la personne concernée par un autre canal.

Établir des procédures de validation strictes :

- Exiger une double validation pour toute transaction financière.

- Vérifier les changements de RIB en contactant directement le fournisseur.

Limiter les accès aux informations sensibles :

- Chaque employé ne doit avoir accès qu’aux ressources nécessaires à son travail.

- Mettre en place une authentification multifactorielle (MFA) pour sécuriser les connexions (bientôt obligatoire sur Microsoft Entra)

Utiliser des outils de cybersécurité adaptés :

- Installer des solutions anti-phishing sur les e-mails

- Activer des alertes de connexion suspecte

- Utiliser des VPN et connexions sécurisées pour le télétravail

Conclusion

Le social engineering exploite une faille que les antivirus ne peuvent pas détecter : le facteur humain. Il ne repose pas sur une faiblesse technique, mais sur des mécanismes psychologiques et le manque de sensibilisation à la cybersécurité.

Pour les PME, le défi est de taille : sécuriser son infrastructure ne suffit pas, il faut aussi former et sensibiliser son personnel. En instaurant une culture de vigilance et de sécurité, elles peuvent réduire considérablement les risques et éviter de tomber dans le piège des cybercriminels.