Bienvenue dans la dernière partie de notre série de tutoriels ! Dans cette étape, nous allons configurer OpenVPN pour que vous puissiez vous connecter en toute sécurité à votre environnement de laboratoire GOAD directement depuis votre machine locale.

Les premiers articles sont disponibles ici :

Pour faciliter les choses, nous utiliserons le OpenVPN Wizard ainsi que le package openvpn-client-export. Ces outils nous aideront à créer un serveur d'accès distant et à générer les fichiers de configuration nécessaires pour une connexion fluide.

Commençons par la configuration du serveur d'accès distant OpenVPN.

OpenVPN

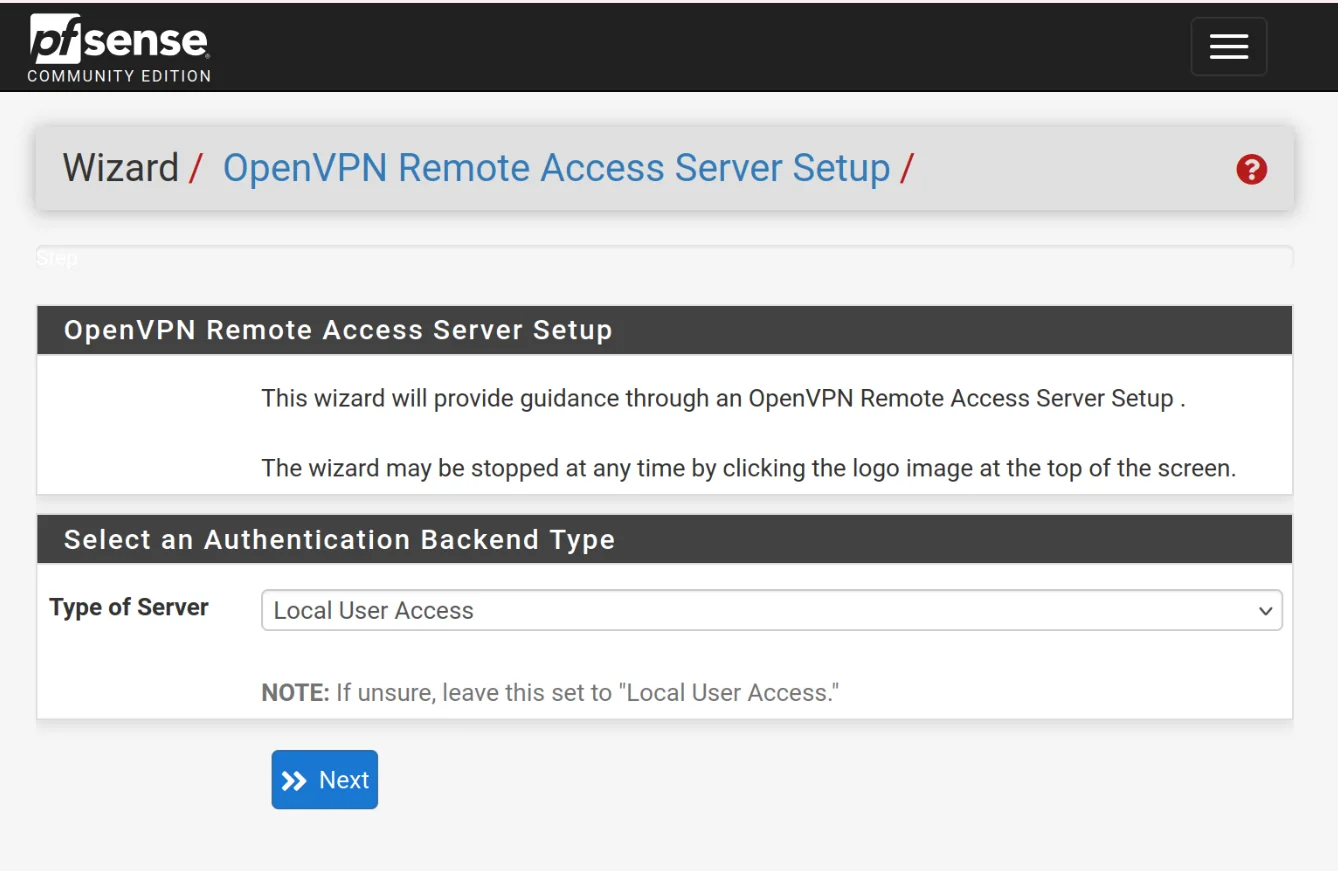

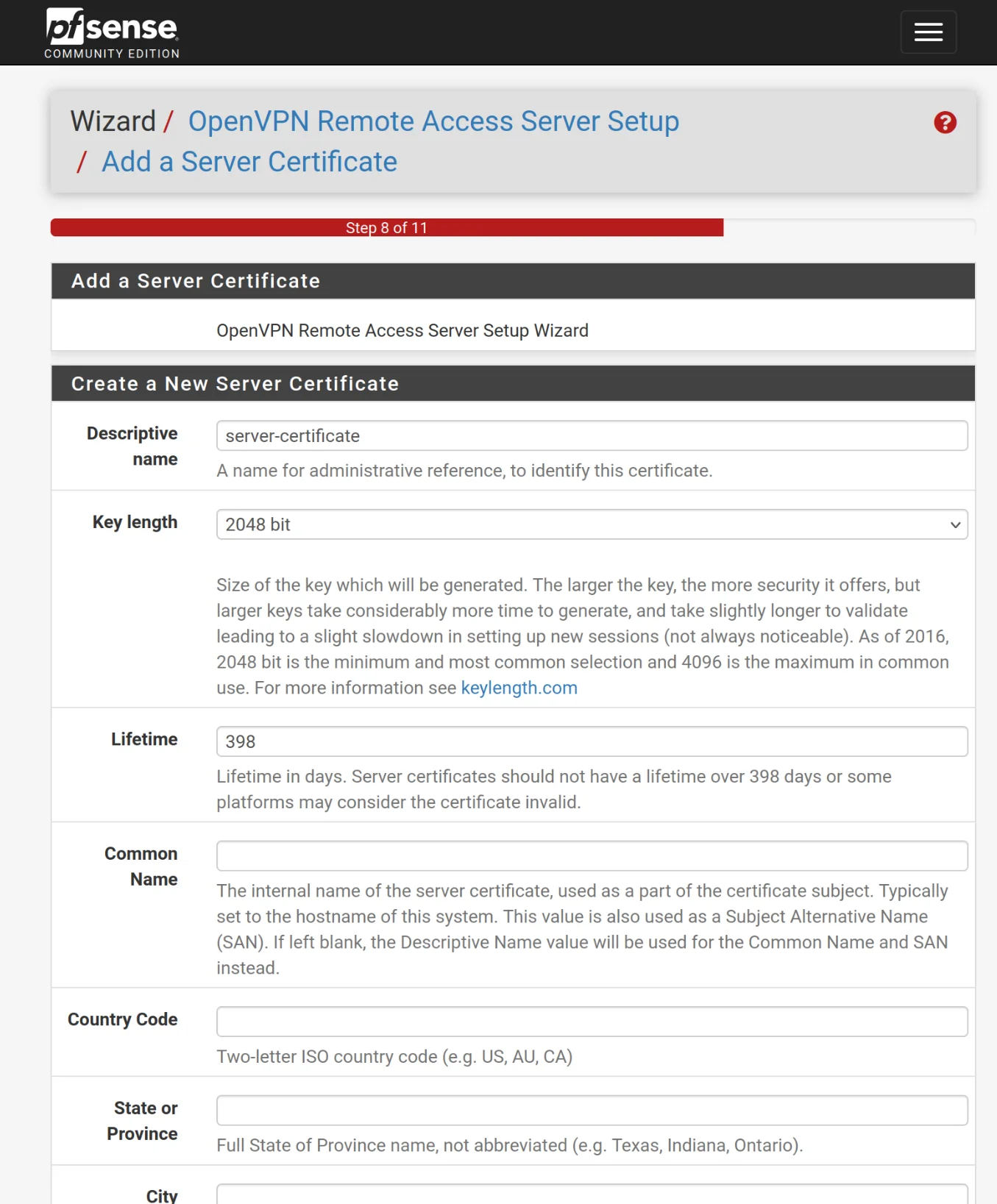

Dans cette étape, nous allons passer en revue les paramètres clés que vous utiliserez lors de la création de votre serveur OpenVPN avec le OpenVPN Wizard

- Choisissez Local User Access

- Description : openvpn (Vous pouvez mettre ce que vous voulez)

- Port : 1194 (port OpenVPN par défaut)

- Réseau tunnel IPv4 : 10.10.10.0/24

- Réseau local IPv4 : 192.168.10.0/24 (Gardez le même réseau que celui configuré pour VLAN10)

- Topologie : net30 - Isolated/ 30 network per client

- Serveur DNS 1 : 192.168.10.1 (Utilisation de pfsense pour le DNS interne)

Gestionnaire d'utilisateurs

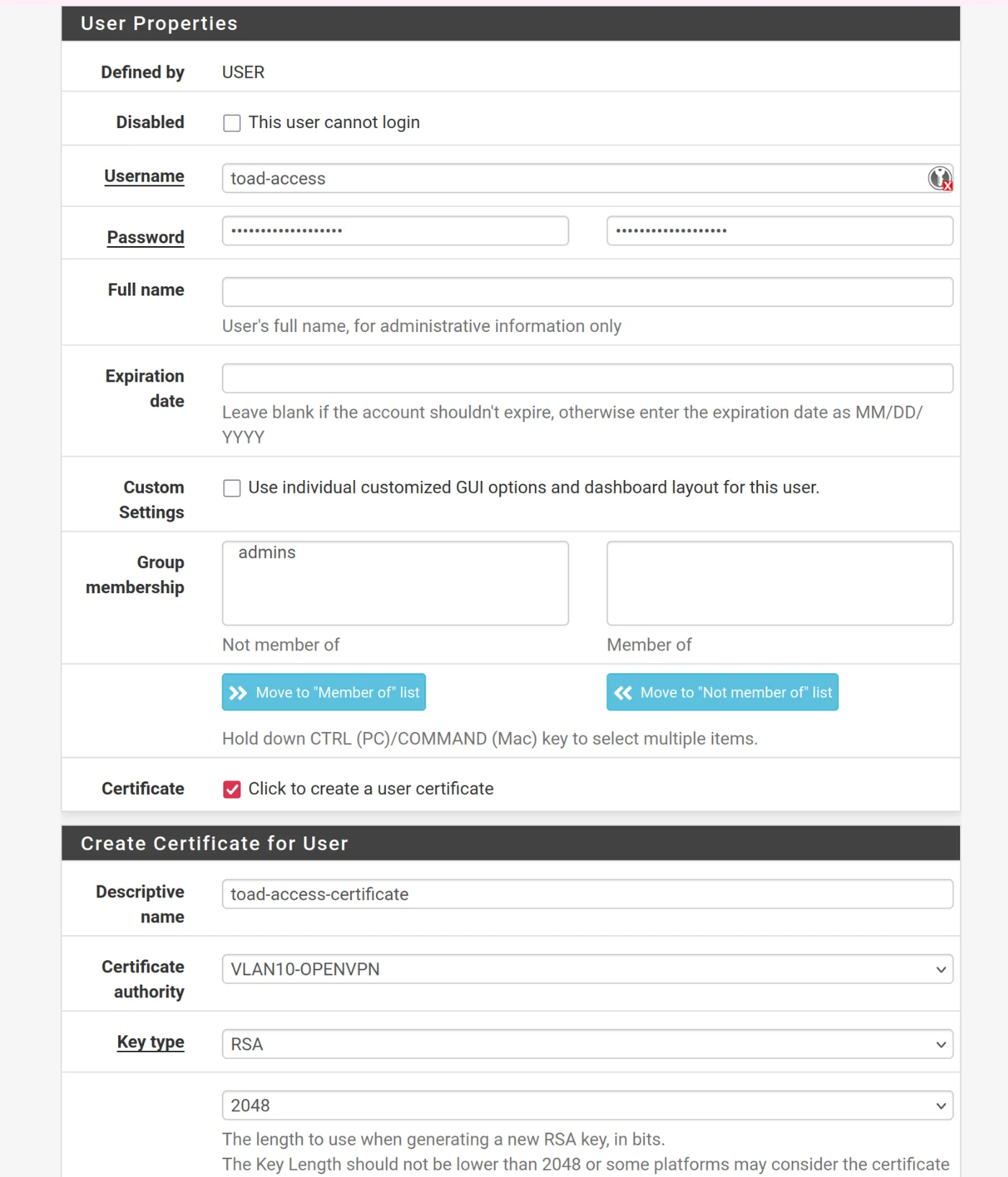

Maintenant, nous créons un utilisateur qui pourra se connecter au VPN.

- Allez dans le User Manager

- Créez un utilisateur

- Choisissez le nom d'utilisateur que vous souhaitez ainsi qu'un mot de passe sécurisé

- N'oubliez pas de cocher la case pour ouvrir les options de création d'un certificat utilisateur

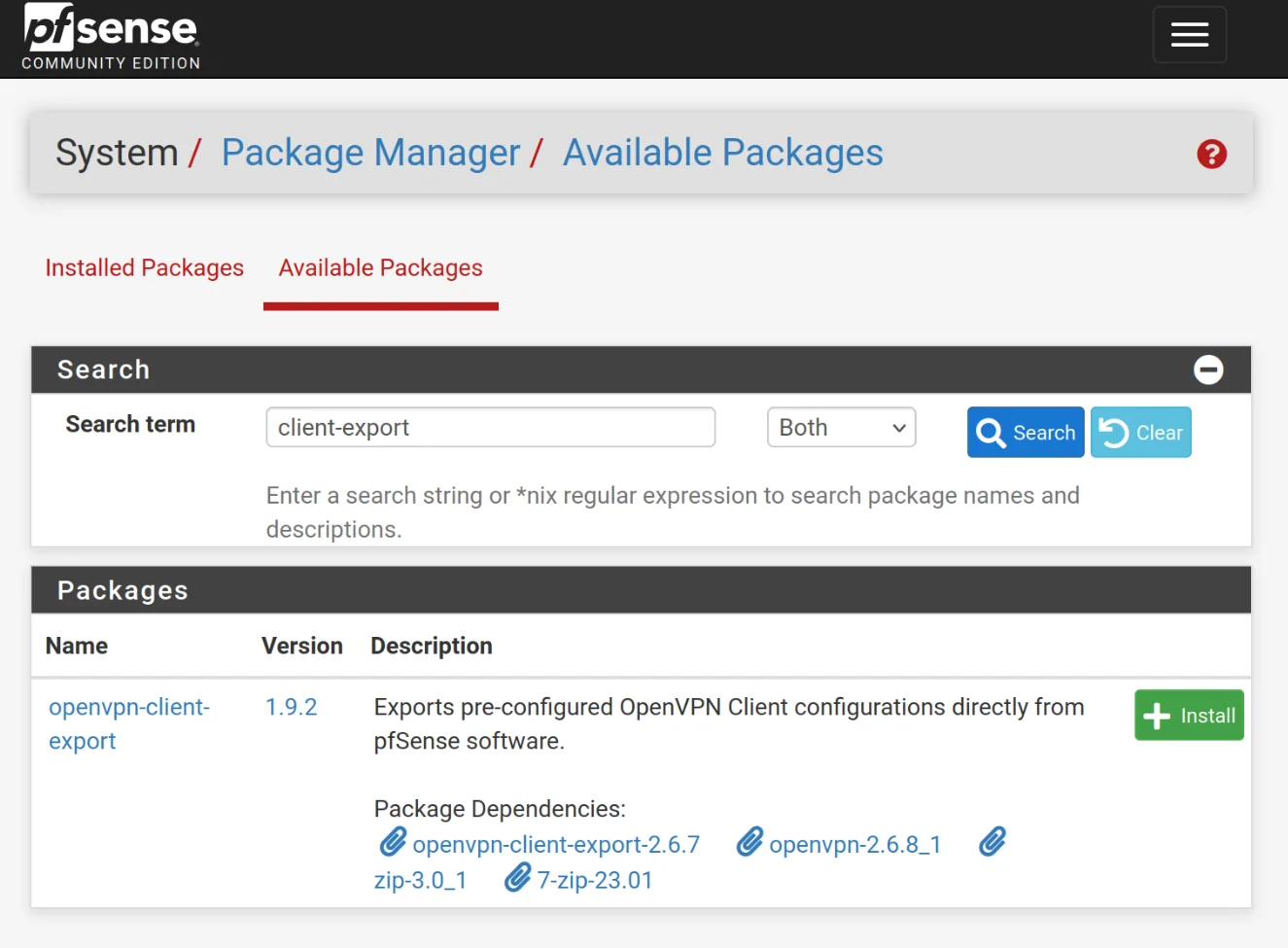

Installer client-export

Nous allons installer le package OpenVPN Client Export pour faciliter la génération d'un fichier de configuration VPN.

Allez dans Système -> Gestionnaire de paquets -> Paquets disponibles et cliquez pour installer openvpn-client-export

Clients VPN

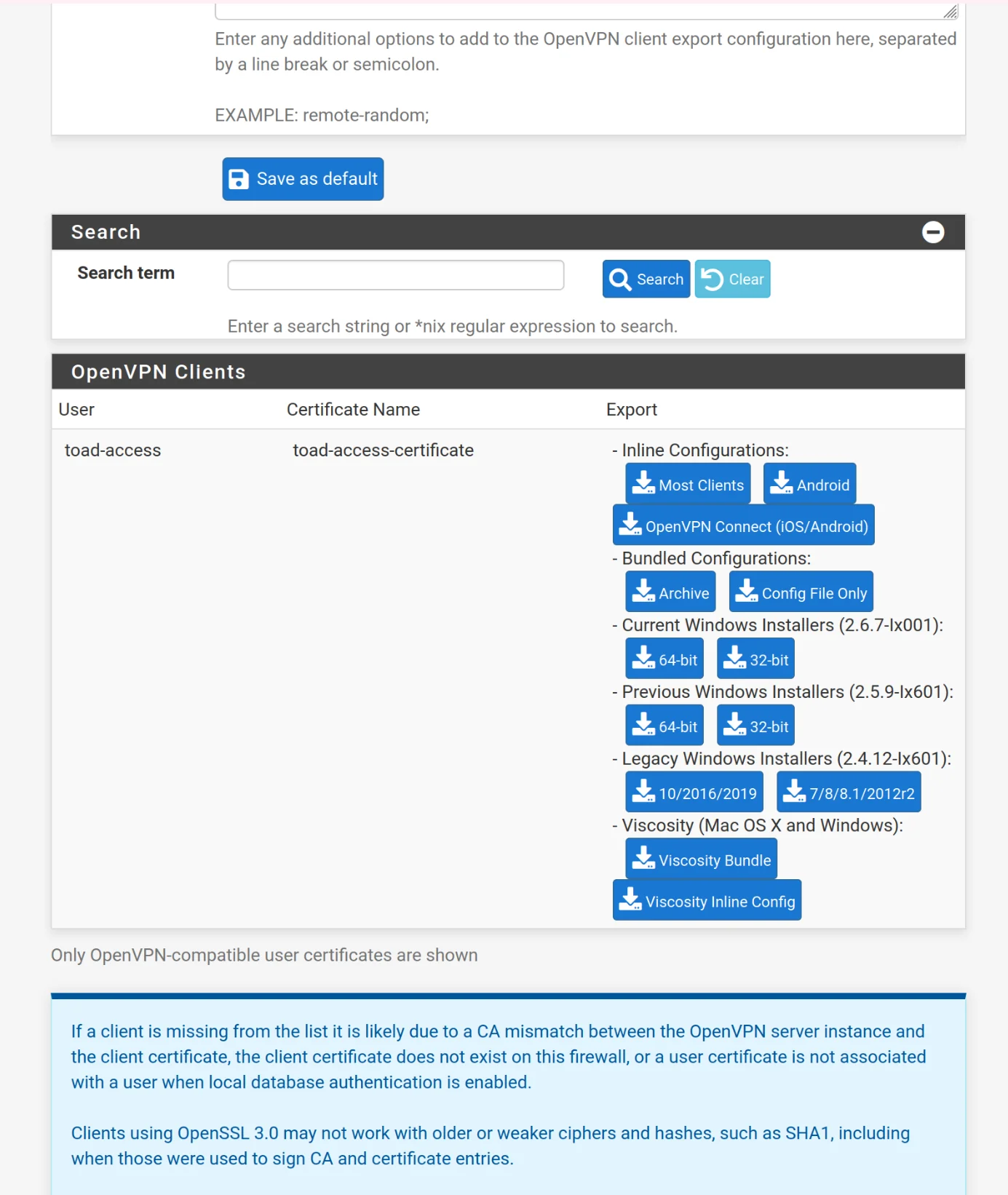

OpenVPN / Utilitaire d'exportation client

Une fois que vous avez téléchargé openvpn-client-export, allez dans VPN -> OpenVPN -> Client Export

Sous Host Name Resolution, choisissez Autre pour avoir la possibilité de mettre l'adresse IP de votre serveur comme nom d'hôte/adresse IP que le client utilisera pour se connecter à ce serveur.

- Host Name Resolution : Other

- Host Name : l'adresse IP de votre serveur

- Trouvez votre utilisateur dans la liste des clients OpenVPN et téléchargez les Inline Configurations for Most Clients

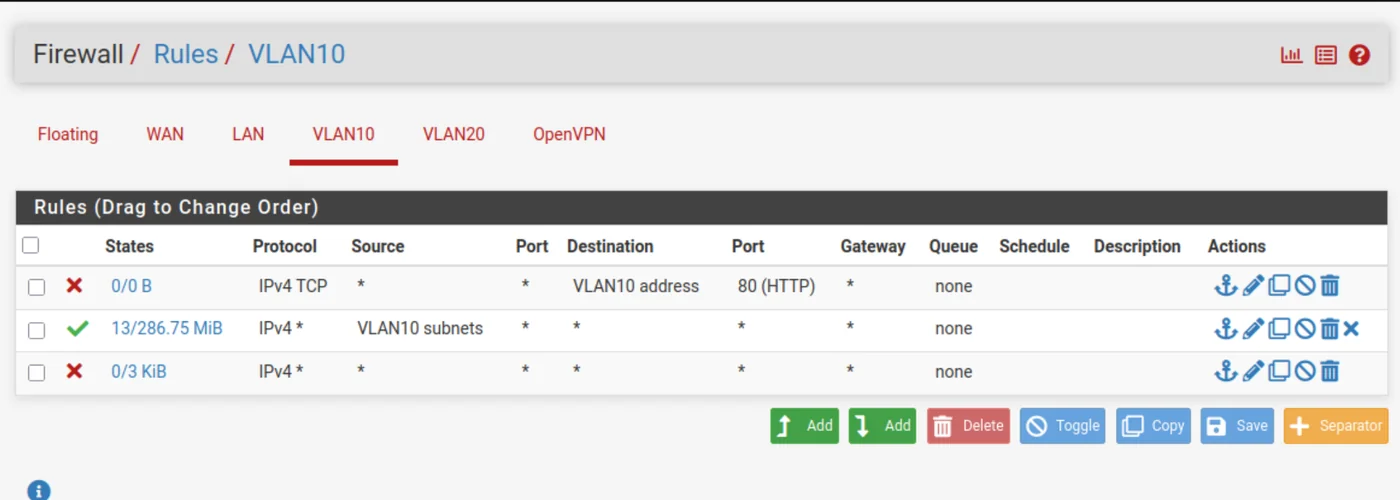

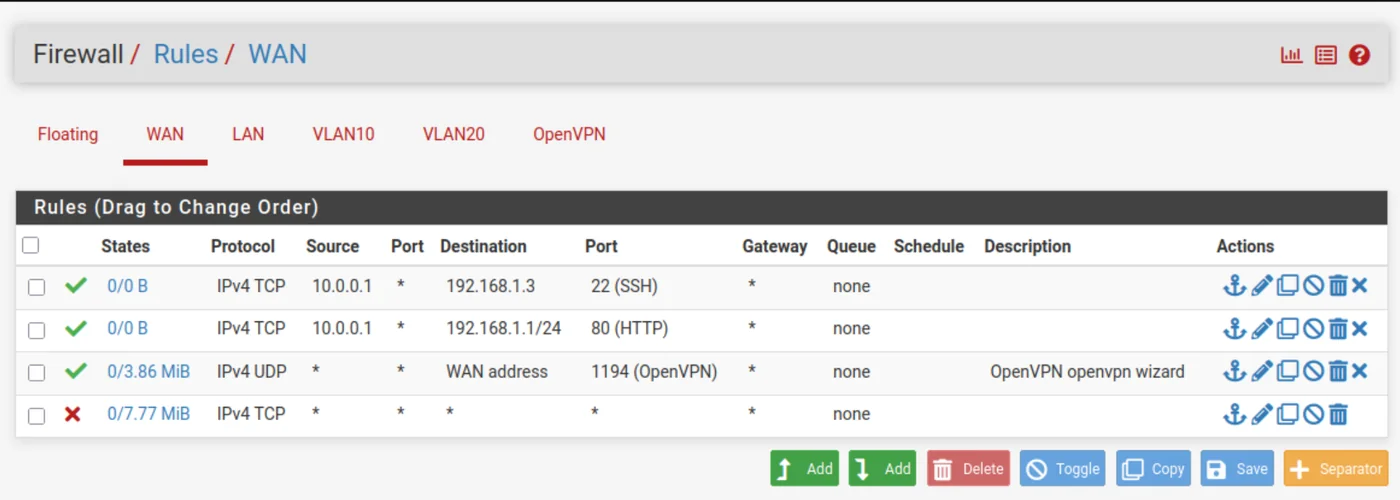

Maintenant, nous allons autoriser les connexions vers notre VLAN10 via le VPN.

Connectez-vous via votre VPN en utilisant sudo openvpn pfSense-….ovpn avec le fichier que vous venez de télécharger depuis l'utilitaire d'exportation client.

Pour vérifier que tout fonctionne, vous pouvez exécuter route sur votre machine locale et vous devriez voir une nouvelle route pointant vers le réseau du laboratoire GOAD : 192.168.10.0/24.

Installer Trapster

Goad est prêt pour le hacking ! Mais pour un défi supplémentaire, nous pouvons ajouter un Honeypot au réseau interne.

Commencez par trouver le lien d'une image iso debian ici : https://cdimage.debian.org/debian-cd/current/amd64/iso-cd/

Vous pouvez ensuite aller dans local -> ISO Images -> Download from URL et coller cette url.

Créez ensuite une nouvelle machine virtuelle appelée trapster-community dans le même Nœud et Pool de ressources.

Utilisez un fichier d'image CD/DVD et sélectionnez le Debian téléchargé. Assurez-vous de placer cette VM sur le pont vmbr3 avec le Tag VLAN défini sur 10 pour la placer dans le réseau interne GOAD. Vous pouvez choisir de définir une IP statique ou elle devrait en recevoir une automatiquement dans la plage 192.168.10.100 - 192.168.10.255 par DHCP.

Suivez la documentation officielle de docker pour Debian pour installer docker sur notre nouvelle VM Debian.

Enfin, installez Trapster en suivant le guide communautaire sur : https://docs.trapster.cloud/community/install/docker.